マルウェアを検知した場合

検知したマルウェアが実際に危険なファイルであるかを確認したい

Cisco Secure Endpoint では、ファイルのハッシュ値 (SHA256) 毎に、ファイルを Malicious/Unknown/Clean と判定しています。しかしながら、お客様が正規の方法で取得して、マルウェアでないと考えられるファイルが Cisco Secure Endpoint で誤検知として Malicious 判定されているケース (False Positive) は稀にございます。

また、逆に、デバイストラジェクトリ上怪しい動作をしているファイルが Clean/Unknown と判定され、マルウェアを逃してしまうケース (False Negative) も考えられ、こちらもお客様にて判断が難しい場合がございます。そういった場合に、「本当に Malware であるか?」を判断するための材料として、Cisco Secure Endpoint 管理コンソールに備わっている Sandbox 機能 (ファイル分析) を使った分析が非常に有用です。

ファイル分析の利用方法

ファイル分析 は、Sandbox 上の小さな端末上で実際に、検体を実行し、その挙動を観察、レポート化さらに、発生した挙動の危険度/信頼度に応じて点数化をするため、お客様が Malware であるかを判断するために非常に有効なツールです。

ファイル分析 の最も基本的な使用方法はCisco Secure Endpoint 管理コンソール上からの直接ファイルアップロードになります。以下手順を説明いたします。

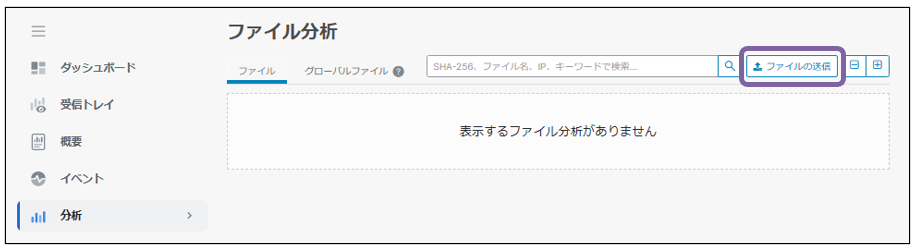

①Cisco Secure Endpoint 管理コンソールにて分析> ファイル分析 へアクセスし、 ファイルの送信 へアクセスし、

ファイルの送信 をクリックします。

②ファイルの送信 で対象となるファイルを選択し、実行する OS の Image を選択し、Upload を実行します。

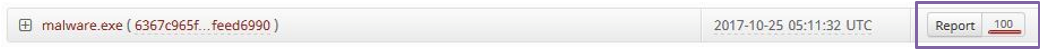

③分析の状況は、分析 > ファイル分析 で確認可能です。分析が完了するまで Pending と表示されておりますが、一定時間 (5分程度) が経過すると、Report と点数が以下の通り、表示されます。

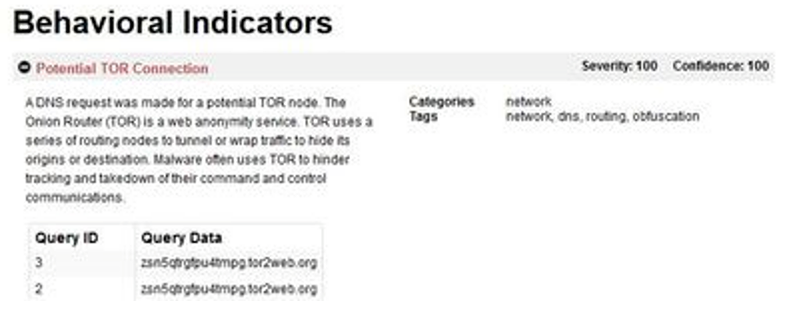

④Report をクリックすると、実行結果の詳細となるレポートが表示されます。

こちらの例では、TOR のノードに対して DNS の名前解決を実行していることから、高い確度で Malware であると判定していることが確認できます。

⑤具体的な表示されている内容として、Severity が危険度であり、Confidential は、この イベントが信頼出来る挙動であるかの度合いとなります。Confidentiality が低い挙動 (Behavioral Indicators) は不確かな情報であるということになります。

Sandbox で検体を実行した結果、観察できた様々な挙動に対して、Severity と Confidential を掛け合わせたものの最大値を100で割ったものを点数として表示させており、この例では危険度 100 に対して信頼度も 100 なので、100点 (最高点) という意味になり、ほぼ マルウェアで間違いがない、という判断をすることが出来ます。

隔離された/疑わしいファイルを ファイル分析 へ送る方法

Secure Endpointによって、端末上で マルウェアのファイルが隔離されてしまった場合、隔離されたファイルは無効化された状態で保存されているため、端末からファイルを取得して、Cisco Secure Endpoint管理コンソール からアップロードするのは不可能となります (厳密に言えば一旦リストアすれば可能ですが、それでは再び悪影響が出ます) 。また、仮に マルウェアの情報源となったサーバ等から検体を取得できたとしても、マルウェア を直接、業務端末にダウンロードすることは危険が伴い、組織のセキュリティポリシー上好ましくない場合がございます。

その場合、端末からのファイルの収集 (Remote File Fetch)機能を使って端末からリモートでファイルを取得し、それを ファイル分析にアップロードする方法が有用です。本項では、分析およびイベント、デバイストラジェクトリからの、検体の リモートでの取得、および、Sandbox へ自動送信を行う方法を説明いたします。

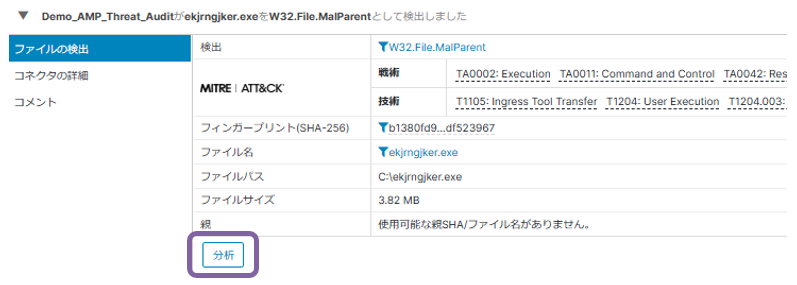

①イベント より、Malicious なファイルとして端末から隔離された イベント の詳細情報を表示し、分析 のボタンがあることを確認します。

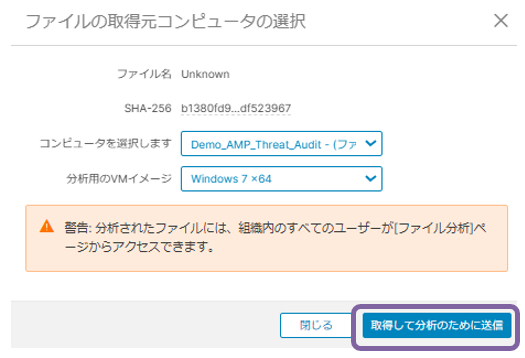

②分析 をクリックし、ファイル分析のための情報 (どの端末からファイルを取得するのか、どの種類の OS で実行するのか) を入力して、取得して分析のために送信 をクリックします。

これにより、ファイルは自動的に端末から収集され、最終的に、ファイル分析 にアップロードされ、Sandbox による分析結果を確認することが可能です。

端末からのファイルの収集 (Remote File Fetch) と、Sandbox での実行時間のため、少々時間がかかります。特に、端末がネットワークに接続していないタイミングでは対象のファイルが取得出来ない場合がございます。

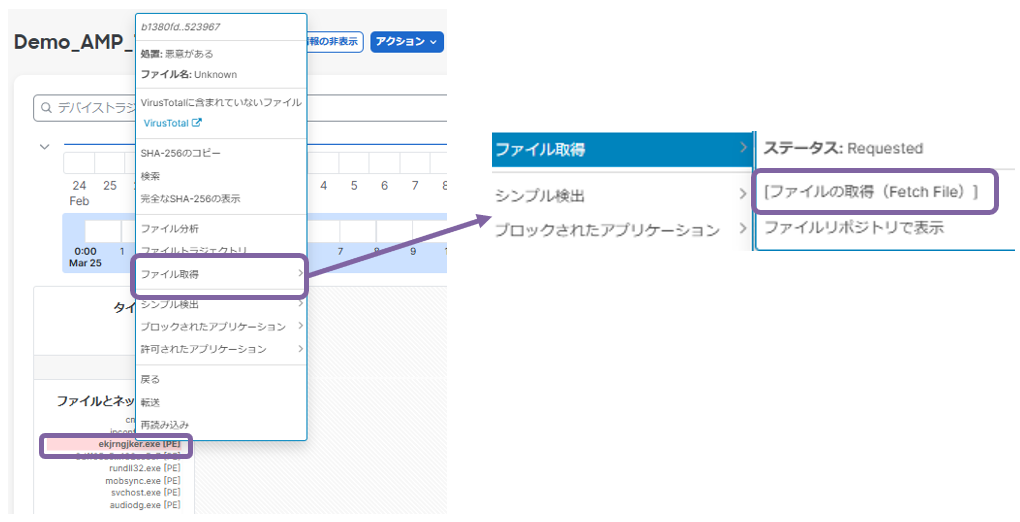

③また、隔離されてはいなくても、疑わしいファイルが デバイストラジェクトリ 上にある場合に、直接管理者が取得することを避けたい場合は、デバイストラジェクトリ上から ファイルの取得 にて クラウド へアップロードすることが可能です。

デバイストラジェクトリ の該当ファイルもしくは ハッシュ値を右クリックして ファイルの取得 > ファイルの取得(Fetch File) を実行します。

④ 取得したファイルはファイル分析 に自動で送信されないため、一定時間経過後に、分析 -> ファイルリポジトリ で該当ファイルがアップロードされたことを確認し、分析 をクリックすれば、Sandbox で分析することが可能です。

最後に重要な点ですが、ファイル分析 自体は、二段階認証を設定する必要はありませんが、端末からのファイルの収集 (Remote File Fetch)を実行するためには、二段階認証を有効にする必要がありますので、あらかじめご設定ください。

実行頻度の低い実行ファイルを自動的にファイル分析へ送る方法

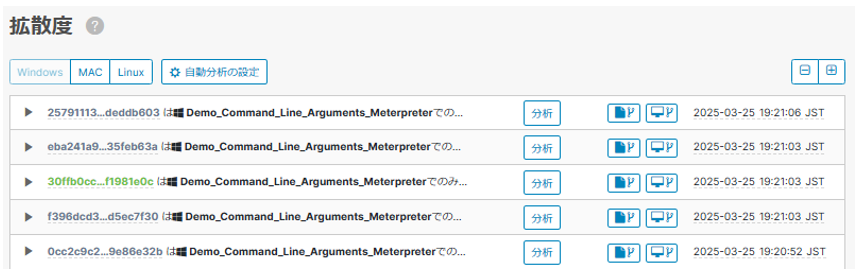

Cisco Secure Endpoint では、低拡散度 と呼ばれる機能があり、ある組織の中であまり実行されていないファイルは Malware の疑いがあるという考えのもと、組織中 (Business) の一つの端末でしか実行されていないファイルをリストアップし、必要に応じて、ファイル分析へ送付させることが可能です。拡散度 は デフォルト設定では、該当ファイルがリストアップされるだけであり、ファイル分析 に送付させるためには、設定が必要となります。

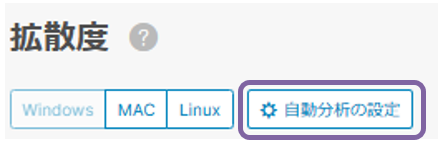

①分析 > 拡散度 にアクセスすると、組織の中で1つの端末でしか実行されていないファイルがリストアップされて表示されます。

②手動で、各ファイルの分析をクリックすると、イベント の画面と同じようにSandboxへアップロードすることが可能です。

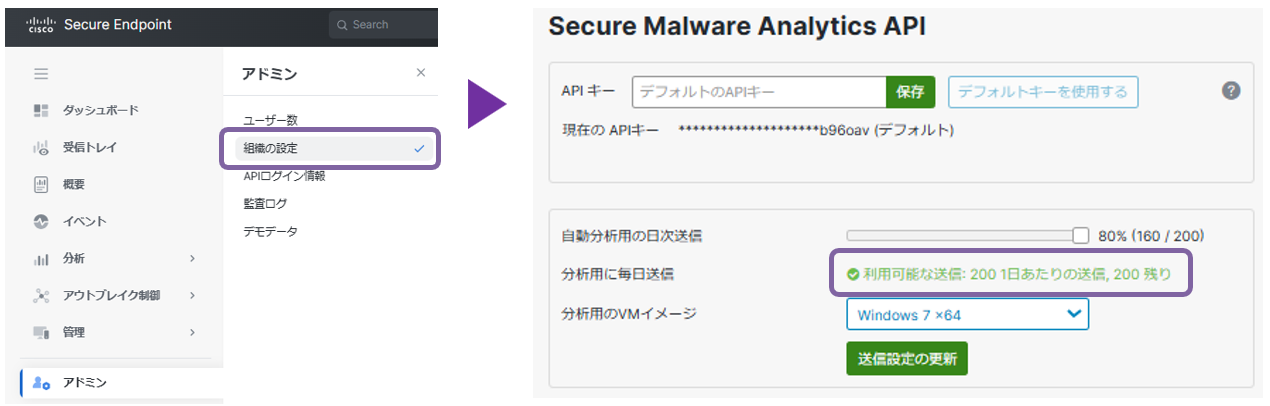

今回は、自動的に送付する設定を行いますので、拡散度 のページ上部にある 自動分析の設定 を設定します。

③自動分析の対象となる端末が所属する グループ を指定し、適用 をクリックすれば、実行頻度の低いファイルを自動的に Sandbox 分析にかけることが可能です。

こちらの機能の注意点としては2点あります。

- 1日に実行可能な ファイル分析 の合計カウント数に追加されることになりますため、数多くファイルが アップロードされる環境では注意が必要です。

- 先ほどと同様、拡散度 からの 自動分析も、端末からのファイルの収集 (Remote File Fetch)を実行するため、二段階認証を有効にする必要があります。有効になっていない場合は、分析 ボタンと 自動分析 ボタンがグレーアウトされて実行できませんので、設定する場合は、事前に設定をお願いします。