Active Directory設定

概要

Active Directory設定を実施することで、ログイン方法として、Active Directory(以下、AD)のアカウントを選択可能です。

Active Directory設定を行ううえで必要な本サービスと認証連携するためのActive Directory フェデレーション サービス(以下、ADFS)の設定と、本サービス内に実施するActive Directory設定について説明します。

ここに注意

ADFSを構築するため、ADのサーバーをインターネットに公開することになります。

また、以下の手順にて、ADFSと本サービスの認証連携設定を説明しておりますが設定例となります。

事前に、御社内のセキュリティルール等のご確認、NW管理担当者様等へのご相談をいただくのと、設定内容についても、便宜ご確認いただき、御社内のルールに則った設定を実施するようにしてください。

①ADFS構築確認

本サービスとADの認証連携するためには、ADFSを構築いただく必要があります。

※ADFSの構築に関しては、NW管理担当者様等にご確認をお願いいたします。

構築後の確認として、 ADに参加していないPCからインターネット経由で、下記URLにアクセスし、正常確認を実施してください。

※<hostname>の部分は御社ADFSのホスト名に置き換えてください。

https://<hostname>/adfs/fs/federationserverservice.asmx

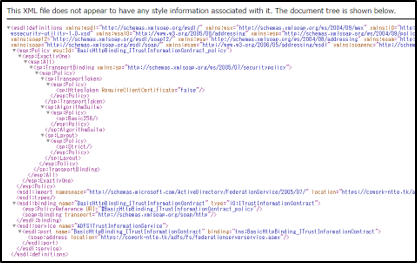

※以下のように、XMLの情報が表示されることを確認してください。

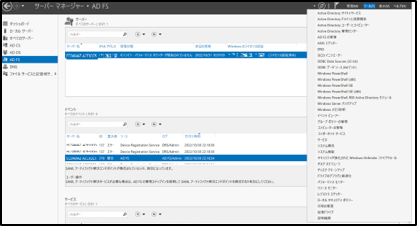

https://<hostname>/adfs/ls/idpinitiatedsignon.aspx

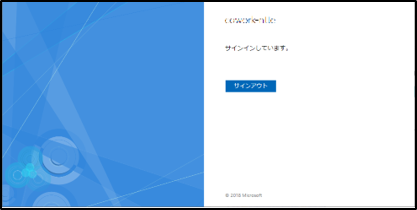

①設定したフェデレーション サービスの表示名かを確認します。

②サインインをクリックします。

③ADのアカウント([ADのユーザ名]@[ドメイン名])とパスワードを入力します。

④サインインをクリックします。

⑤サインインを確認します。

⑥サインアウトをクリックします。

②ADFSに本サービスの連携設定 - 証明書利用者信頼の追加

IdPのADFSと本サービスの連携設定で、本サービスの通信の許可を実施します。

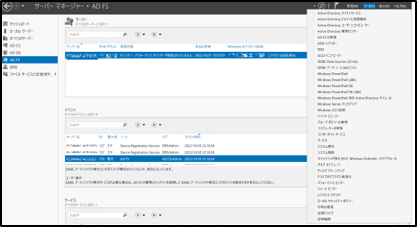

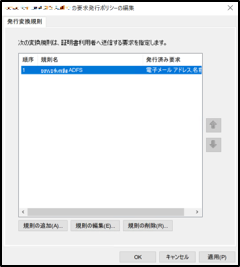

1.サーバーマネージャー – AD FSで、ツールメニューから「AD FSの管理」をクリックします。

以下のURL分、2から17までの操作を繰り返し実施します。

i. https://login.cloud-nas.net/login/callback

ii. https://ncfsoem.us.auth0.com/login/callback

iii. https://login.cloud-nas.biz/login/callback

iv. https://ncfsoemngn.us.auth0.com/login/callback

※ⅲとⅳは、回線認証をご利用の場合に設定をお願いします。

2.AD FSの管理画面で、「証明書利用者信頼の追加」をクリックします。

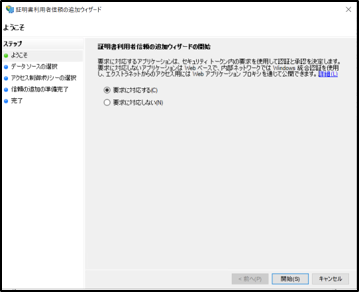

3.証明書利用者信頼の追加ウィザード画面が表示されますので、「開始」をクリックします。

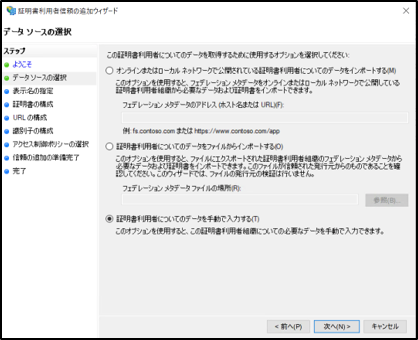

4.データソースの選択で、「証明書利用者についてのデータを手動で入力する」を選択し、「次へ」をクリックします。

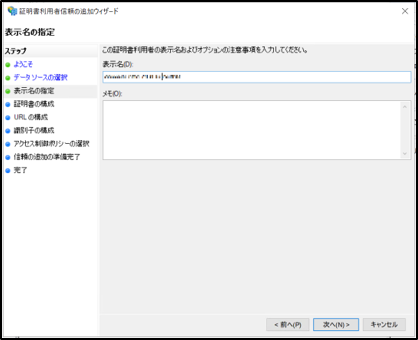

5.表示名の指定で、 「表示名」に任意の表示名を入力し、「次へ」をクリックします。

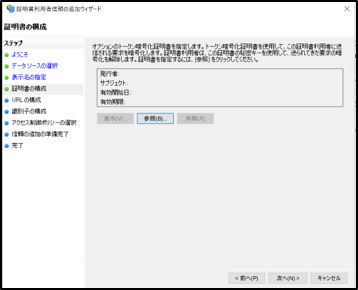

6.証明書の構成で、証明書利用者信頼の追加ウィザード画面が表示されますので、「開始」をクリックします。

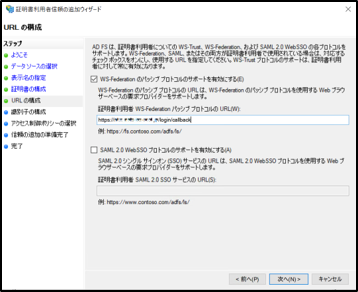

7.URLの構成で、「WS-Federationのパッシブプロトコルのサポートを有効にする」にチェックし、URLを入力のうえで、「次へ」をクリックします。

i. https://login.cloud-nas.net/login/callback

ii. https://ncfsoem.us.auth0.com/login/callback

iii. https://login.cloud-nas.biz/login/callback

iv. https://ncfsoemngn.us.auth0.com/login/callback

※ⅲとⅳは、回線認証をご利用の場合に設定をお願いします。

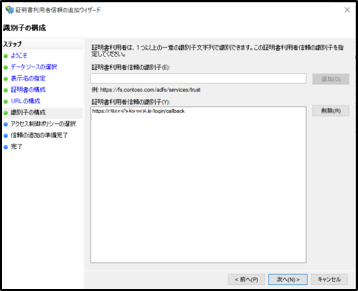

8.識別子の構成で、上記URLが設定されていることを確認し、「次へ」をクリックします。

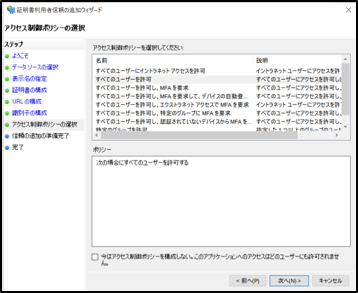

9.アクセス制御ポリシーの選択で、「すべてのユーザーを許可」が選択されていることを確認し、「次へ」をクリックします。

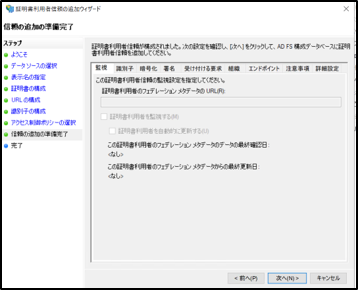

10.信頼の追加の準備完了で、「次へ」をクリックします

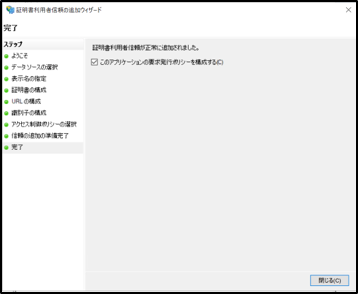

11.完了画面で、「このアプリケーションの要求発行ポリシーを構成する」にチェックが入っていることを確認し、「閉じる」をクリックします。

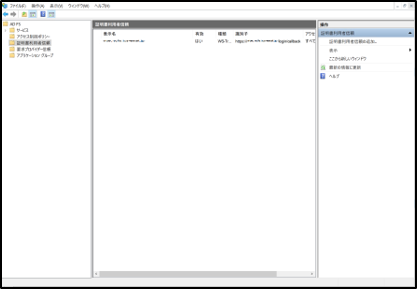

12.AD FSの管理画面の「証明書利用者信頼」で、追加した証明書利用者信頼が表示されることを確認します。

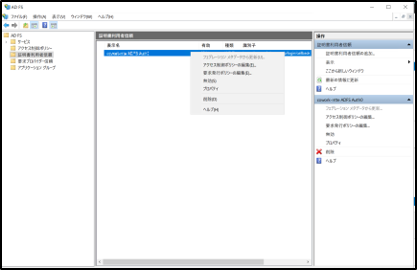

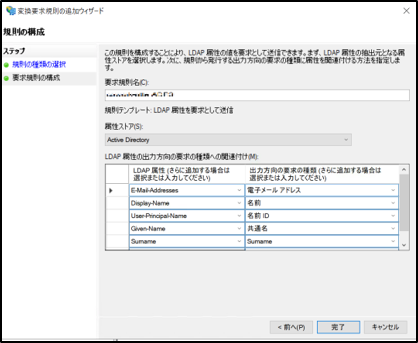

13.AD FSの管理画面の「証明書利用者信頼」で、追加した証明書利用者信頼を右クリックし、「要求発行ポリシーの編集」をクリックします。

14.要求発行ポリシーの編集画面で、「規則の追加」をクリックします。

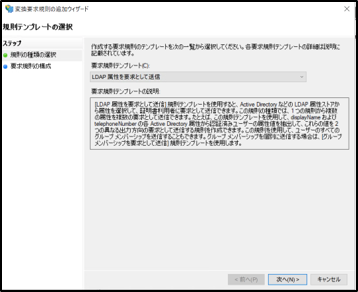

15.変換要求規則の追加ウィザードの「規則の種類の選択」で、要求規則テンプレートに「LDAP 属性を要求して送信」が選択されていることを確認し、「次へ」をクリックします。

16.変換要求規則の追加ウィザードの「要求規則の構成」で、本サービスと連携するADの情報を設定し、「完了」をクリックします。

①「要求規則名」に任意の規則名を記入します。

②「LDAP属性」に、以下を選択します。

・E-Mail-Addresses

・Display-Name

・User-Principal-Name

・Given-Name

・Sumame

③「出力方向の要求の種類」に、以下を選択します。

・電子メール アドレス

・名前

・名前 ID

・共通名

・Sumame

④「完了」をクリックします。

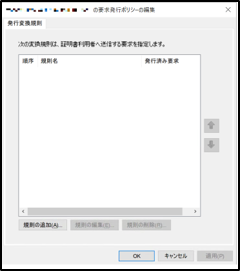

17.要求発行ポリシーの編集画面で、今回追加した変換規則が追加されたことを確認し、「OK」をクリックします。

③ADFSに本サービスの連携設定 – アプリケーション グループの追加

IdPのADFSと本サービスの連携設定で、本サービスの通信を受け取る設定と、本サービス上の「Active Directory設定」用設定値を取得します。

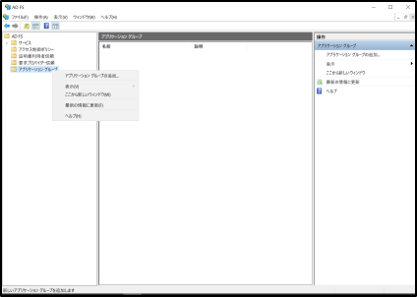

1.サーバーマネージャー – AD FSで、ツールメニューから「AD FSの管理」をクリックします。

2.AD FSの管理画面で、「アプリケーション グループ」を選択のうえ右クリックし、「アプリケーション グループの追加」をクリックします。

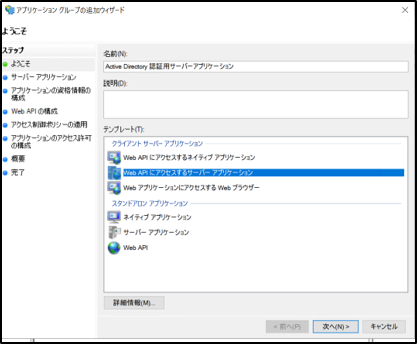

3.アプリケーション グループの追加ウィザードで、名前に任意のサーバーアプリケーション名を入力、テンプレートは「Web APIにアクセスするサーバー アプリケーション」を選択し、「次へ」をクリックします。

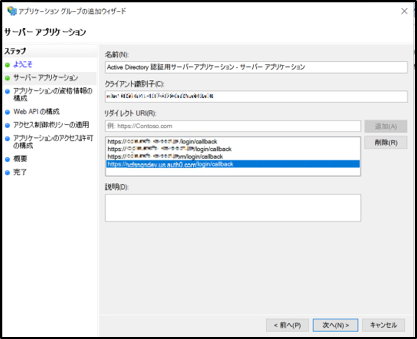

4.サーバーアプリケーションで、「クライアント識別子」は本サービスの「Active Directory設定」用設定で必要になる値のためテキストファイルへコピー&ペーストなどを実施し、「リダイレクト URL」を設定のうえ、「次へ」をクリックします。

①クライアント識別子へ「Active Directory設定」用設定で必要になる値のためメモ

②リダイレクトURLへ以下のURL分、URLを入力し「追加」をクリック

i.https://login.cloud-nas.net/login/callback]

ii.https://ncfsoem.us.auth0.com/login/callback

iii.https://login.cloud-nas.biz/login/callback

iv.https://ncfsoemngn.us.auth0.com/login/callback

※ⅲとⅳは、回線認証をご利用の場合に設定をお願いします。

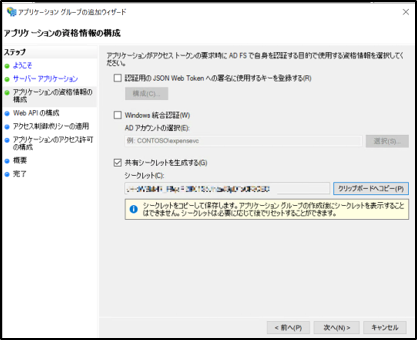

5.アプリケーションの資格情報の構成で、「共有シークレットを生成する」をクリックすると「シークレット」が表示されます。

「シークレット」は本サービスの「Active Directory設定」用設定で必要になる値のためテキストファイルへコピー&ペーストなどを実施し、「次へ」をクリックします。

※「Active Directory設定」用設定で必要になる値のためメモ

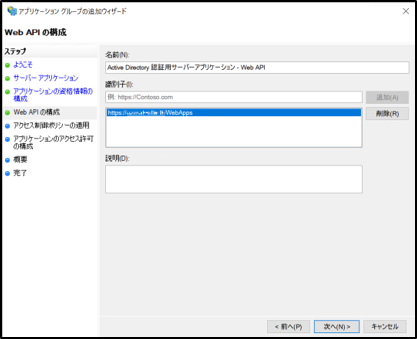

6.Web APIの構成で、識別子に「https://<hostname>/WebApps」を設定し、「次へ」をクリックします。

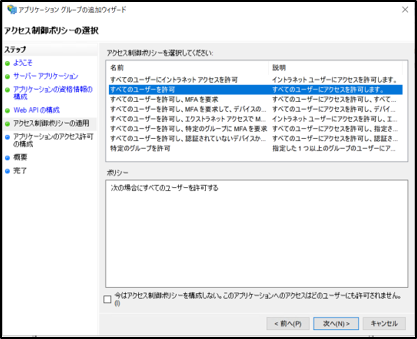

7.アクセス制御ポリシーの適用で、「すべてのユーザを許可」が選択されていることを確認し、「次へ」をクリックします。

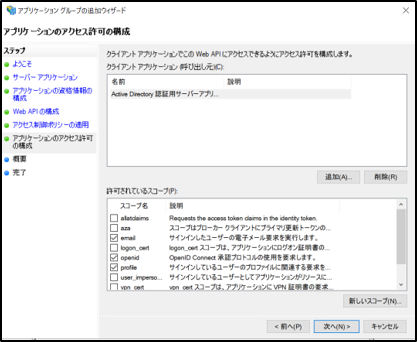

8.アプリケーションのアクセス許可の構成で、「許可されているスコープ」を設定し、「次へ」をクリックします。

①以下にチェックを入れます。

・Email

・openid

・profile

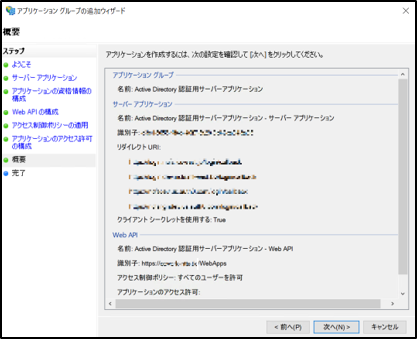

9.概要で、これまで設定した値を確認し、「次へ」をクリックします。

①メモした識別子とあっているか確認する。

②設定したURLが追加されていることを確認する。

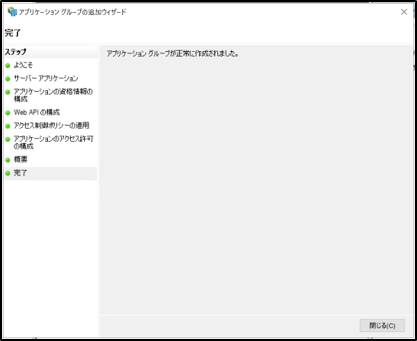

8.アプリケーション グループの追加ウィザードでの完了画面が表示されます。

「閉じる」をクリックします。

9.ADFSのサービスを再起動します。

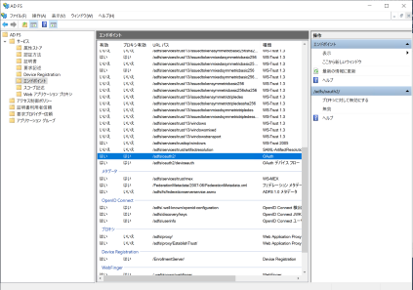

ADFSに本サービスの連携設定 – エンドポイントURLの確認

AD FS管理画面で、サービス – エンドポイントを選択し、エンドポイントを表示します。

OAuthのURLパスが「Active Directory設定」用設定で必要になる値のためメモ

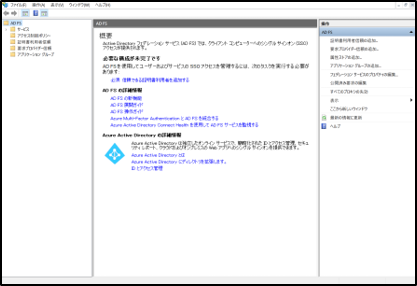

Active Directory設定

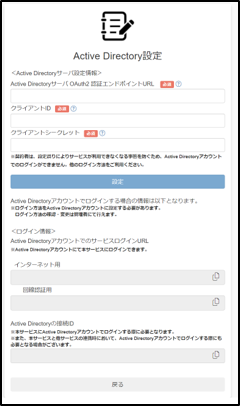

本サービス上で、Active Directory設定を実施します。

「ADFS認証連携設定」で、下記の値が準備できているか確認してください。

・クライアント識別子

・共有シークレット

・OAuthのURLパス

※準備できていない場合は、再度「ADFS認証連携設定」をご確認ください。

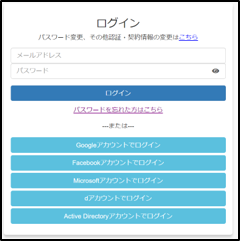

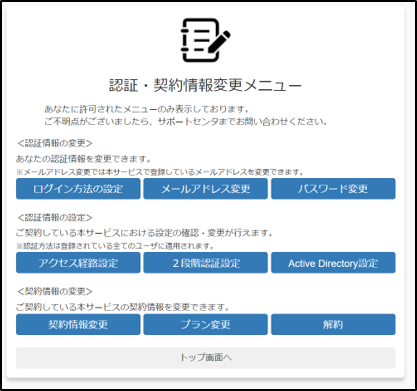

1.ログイン画面にアクセスし、「パスワード変更、その他契約情報の変更はこちら」をクリックします。

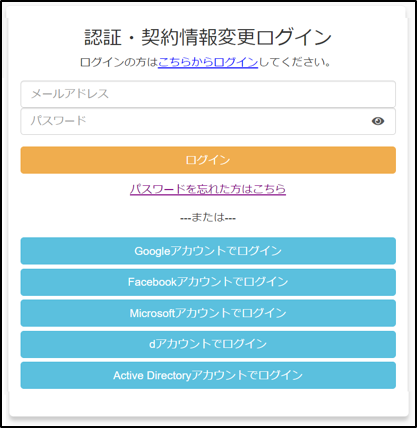

2.認証・契約情報変更ログイン画面からログインします。

※設定しているログイン方法でログイン

3.認証・契約情報変更メニューでActive Directory設定をクリックします 。

4.Active Directory設定画面で、 「ADFS認証連携設定」で取得した設定情報を入力し、設定をクリックします 。

①「Active Directoryサーバ OAuth2 認証エンドポイントURL 」に

https://<hostname>/OAuthのURLパス

を設定します。

例:https://<hostname>/adfs/oauth2

②「クライアントID」にクライアント識別子を設定します。

③「クライアントシークレット」に共有シークレットを設定します。

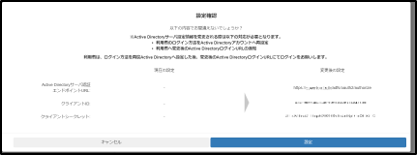

5.確認画面が表示されます。内容を確認のうえ、「設定」をクリックします。

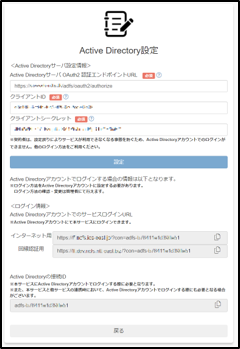

6.Active Directory設定が完了し、再度Active Directory設定画面が表示されます。

また、契約者メールアドレスに、「Active Directoryアカウントのログイン用URL・接続ID通知」メールが届きます。

■メール例

|

件名:【おまかせクラウドストレージ】Active Directoryアカウントのログイン用URL・接続ID通知 本文: |

利用者のログイン方法の設定を「Active Directoryアカウント」に設定する際に、「Active Directoryの接続ID」が必要となりますので、ログイン方法の設定を「Active Directoryアカウント」に設定することを希望している利用者へ、「Active Directoryの接続ID」とAD認証時、アカウントには[ADのユーザ名]@[ドメイン名]の形式での入力が必要であることを通知してください。

ここに注意

契約者は、ADの設定変更が発生しますと、ADFSと本サービスと認証連携ができなくなる可能性があり、そのことにより本サービスへ「Active Directoryアカウント」によるログインができなくなる恐れがありますので、ログイン方法で「Active Directoryアカウント」は選択できません。

参考

Active Directory設定後、Active Directory設定が確認可能となります。

(利用者はActive Directory設定の変更は不可で確認のみです。)

1.認証・契約情報変更ログイン画面からログイン

2.認証・契約情報変更メニューでActive Directory設定をクリック

3.Active Directory設定の「Active Directoryの接続ID」を確認